https://www.incibe.es/excelencia/talento/jornadas_alumnos/

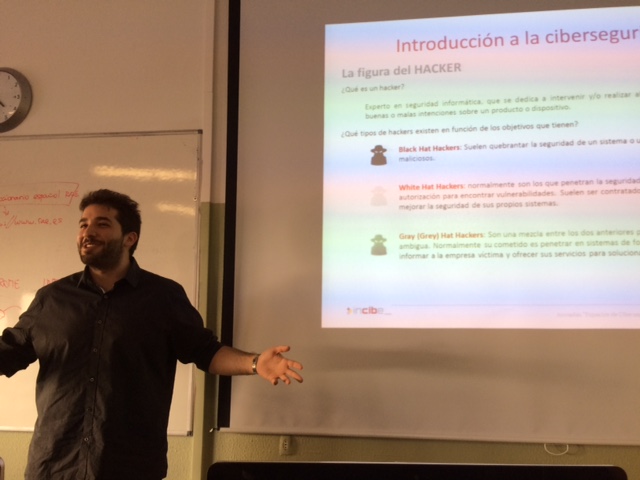

Una clase muy bien llevada por Miguel Ángel, consiguiendo la participación de todos los alumnos animándoles a realizar todo tipo de preguntas relacionadas con la Seguridad Informática. Ha remarcado la importancia de la información personal que subimos a Internet a través de las redes sociales y las técnicas que se pueden utilizar para tener acceso a esta información, y también cómo nos pueden hackear de una forma sencilla la contraseña pudiendo suplantar nuestra identidad y robar nuestra información.

Resumen de lo visto en el Taller Práctico:

WIRESHARK .- Aplicación sniffing (tema de redes)

WIFI gratuito abierto: Peligro, se suele utilizar para atacar y conseguir información de quien usa este servicio.

Scytale: Pergamino que enrollado en un determinado cilindro podemos visualizar el mensaje.

CRAWLERS: Arañas web, recogen las páginas web y recopilan la información

Robot.txt (alojado en la raíz de la página web, aporta información de lo que está habilitado o deshabilitado) Hicimos una prueba muy interesante sobre la casa real

www.casareal.es/robot.txt el resultado generó bastantes risas entre los asistentes.

OPERADORES google: “”, -, site, filetype, url, intitle, link, related,

filetype:pdf site:www.incibe.es "firmas digitales" -certificados

GOOGLE DORKS: Combinaciones de operadores de búsqueda que se utilizan para extraer información valiosa y concreta de google. Dorks, publicado en la web.

(https://www.exploit-db.com/google-hacking-database/)

filetype:sql “# dumping data for table” “'PASSWORD' varchar”

SHODAN: dispositivos conectados a internet

Network-tools.com

Memu: emulador de android

Metadatos: Eliminar, modificar. Foca free

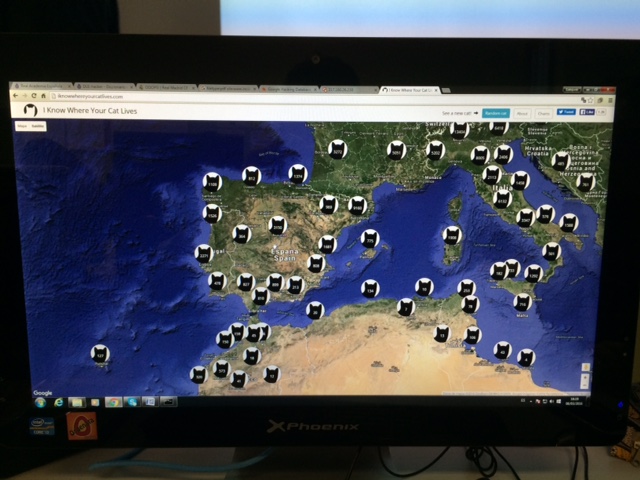

I know where your cat lives: Puedes ver todos los gatos en el mundo de las personas que han subido fotos.

Github: Repositorios de información.

Geosetter: descarga directa (mostrar en el mapa), capaz de localizar una ubicación determinada a través de una imagen.

Navegador seguro: TOR (no deja rastro)

Google translate: SE SALTA TODAS LAS RESTRICCIONES

El contenido completo de las Jornadas ha sido:

-

- En qué consiste el espionaje y la cibervigilancia, la importancia de la información sensible a través de internet.

- Identificar las herramientas de espionaje más comunes.

- Entender los principios y origen de la criptografía.

- Obtener una visión global de la evolución del espionaje a lo largo del tiempo y el ciberespionaje en la actualidad.

- Aprender los métodos para obtener información:Esteganografía y estegoanálisis.

-

- Buscadores Web

- Herramientas de búsquedas de personas.

- Consulta de dominios

- Metadatos

- Repositorios

-

-

- Conocer qué es y cómo funciona la Deep Web, especialmente Tor

- Técnicas de evasión de restricciones on-line

Durante la jornada explicaremos los siguientes conceptos de ciberseguridad:

-

- Adware

- Programa de acceso remoto (RAT)

- Troyano

- Virus

- Gusanos informáticos

- Spyware

- Cifrado César

- Google Dorks

- Metadatos

- Esteganografía

- Estegoanálisis

- Deep Web

- TOR

- VPN, Virtual Private Network